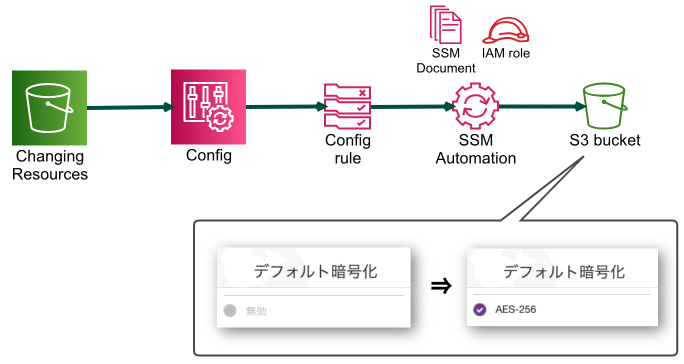

AWS Config は AWSリソースの構成を記録、管理するためのサービスです。 EC2インスタンスやセキュリティグループなど、AWSリソースが「いつ、どのような変更がされたか」 の履歴を記録してくれます。

また、 AWS Config ルール を利用して AWSリソースの構成の評価ができます。 AWSリソースのあるべき構成を条件としています。条件に違反しているリソースが検出されると 「非準拠」フラグが付けられます。

さらに、この「非準拠」リソースを 修復 することもできます。 “AWS Systems Manager オートメーション(SSM オートメーション)” という自動化を行うためのワークフローと連携して、 「非準拠」リソースが見つかれば SSMオートメーションを使ってあるべき構成へ自動修復する、便利な自動化が実現できます。

本記事では S3の全バケットのデフォルト暗号化を自動的に有効化する ための Configルール/自動修復を 構築してみます。

目次

- やってみる(ルールの作成)

- やってみる(IAMロールの作成)

- やってみる(自動修復設定)

- 確認

- CloudFormation テンプレート

- おわりに

- 参考

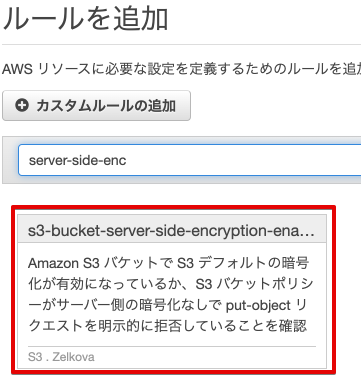

やってみる(ルールの作成)

まずは、「デフォルト暗号化が有効になっていないバケットを非準拠とする」Configルールを作成します。 ※Configを有効化していることは前提です。

「AWS Config > ルール」の画面から「ルールを追加」を選択します。

AWS管理のルール s3-bucket-server-side-encryption-enabled を選択します。

#aws #config #aws systems manager

5.00 GEEK